Serangan IPv6 Spoofing dan Adversary-in-the-Middle (AitM)

Cara Kerja, Target, Analisis Teknis serta Cara Mencegahnya

🧩 Pendahuluan

Seiring dengan adopsi IPv6 yang semakin meluas, muncul pula risiko-risiko keamanan yang belum banyak disadari. Salah satunya adalah serangan IPv6 spoofing yang memungkinkan pelaku menyamar sebagai router di jaringan lokal. Ketika dikombinasikan dengan teknik Adversary-in-the-Middle (AitM), serangan ini dapat memanipulasi arus lalu lintas jaringan dan menyisipkan malware secara tersembunyi ke dalam perangkat korban.

Artikel ini menjelaskan bagaimana serangan ini bekerja, siapa targetnya, lapisan OSI yang terdampak, bagaimana mendeteksinya, dan langkah-langkah pencegahannya.

📡 Apa Itu IPv6 Spoofing dan Adversary-in-the-Middle (AitM)?

🔧 IPv6 Spoofing

IPv6 spoofing adalah serangan di mana pelaku mengirimkan Router Advertisement (RA) palsu melalui protokol ICMPv6. Tujuannya adalah untuk membuat perangkat lain di jaringan lokal menganggap sistem penyerang sebagai default gateway. Hal ini dimungkinkan oleh fitur SLAAC (Stateless Address Autoconfiguration) pada IPv6 yang secara default mempercayai RA tanpa autentikasi.

🎭 Adversary-in-the-Middle (AitM)

AitM adalah varian lanjutan dari serangan Man-in-the-Middle (MitM). Tidak hanya menyadap komunikasi, AitM memungkinkan penyerang:

Mengubah atau mengganti isi data yang dikirim

Mengalihkan traffic ke server berbahaya

Menyisipkan malware saat proses update software berlangsung

🎯 Siapa Target Umum Serangan Ini?

Serangan ini bersifat strategis dan biasanya ditargetkan kepada:

Perusahaan dan korporasi

Banyak sistem mendukung IPv6 namun tidak dimonitor secara aktif

Instansi pemerintah dan pendidikan

Menggunakan software lokal yang rawan disusupi pembaruan palsu

Lembaga keuangan dan sektor kritikal

Lalu lintas sensitif sangat bernilai jika berhasil disadap

Jaringan publik (Wi-Fi umum, kafe, hotel)

Tidak ada kontrol ketat terhadap lalu lintas RA

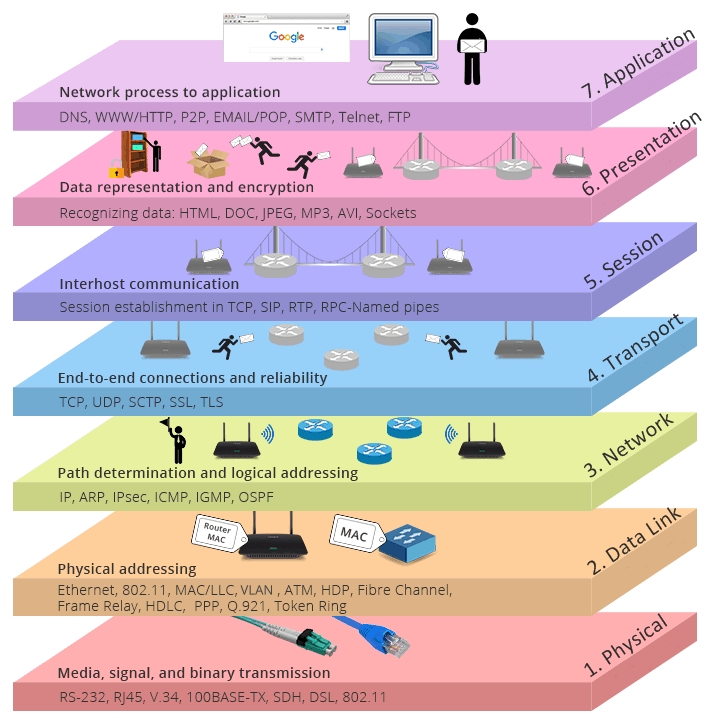

🧭 Di Lapisan OSI Mana Serangan Terjadi?

Serangan ini memanfaatkan berbagai lapisan dalam model OSI:

Layer 2: Data Link

Transfer data antar perangkat di jaringan lokal

Penyerang mengirim frame ICMPv6 RA palsu melalui Ethernet

Layer 3: Network

Penanganan IP dan routing

Korban menetapkan IP penyerang sebagai default gateway

Layer 4: Transport

Komunikasi TCP/UDP

Penyerang mengintersep traffic (DNS, HTTP, dll.)

Layer 7: Application

Proses aplikasi pengguna

Aplikasi korban mengakses domain palsu dan mengunduh malware

🔍 Bagaimana Serangan Bekerja?

Penyerang masuk ke jaringan lokal.

Mengirim Router Advertisement (RA) palsu ke semua perangkat.

Perangkat korban mengubah gateway IPv6-nya ke IP penyerang.

Penyerang mengintersep permintaan DNS atau HTTP.

Permintaan ke server pembaruan aplikasi (misal:

update.browser.qq.com) diarahkan ke server jahat.Korban mengunduh malware berpura-pura sebagai update aplikasi.

🛠️ Cara Mendeteksi dan Menganalisis Serangan

1. Cek Gateway IPv6

Jika gateway berubah ke alamat fe80::... yang tidak dikenal, patut dicurigai.

2. Pantau Paket RA

Gunakan Wireshark atau tcpdump:

Amati apakah ada RA dari perangkat non-router.

3. Analisis DNS Resolving

Gunakan:

Jika domain tersebut resolve ke IP mencurigakan, lakukan pemeriksaan lebih lanjut dengan:

whois→ pemilik IPcrt.sh→ sertifikat SSLVirusTotal→ reputasi IP/domain

🧱 Cara Mencegah Serangan IPv6 Spoofing + AitM

🔐 Di Jaringan

Matikan IPv6 jika tidak digunakan.

Aktifkan RA Guard pada switch untuk memblokir RA palsu.

Gunakan IPv6 ACL (Access Control List) untuk membatasi siapa yang bisa mengirim RA.

🧠 Di Sistem

Pantau perubahan routing table secara otomatis.

Gunakan DNS-over-HTTPS (DoH) untuk mengenkripsi permintaan DNS.

Gunakan Endpoint Detection & Response (EDR) untuk mendeteksi update aplikasi tidak sah.

🧰 Tools Rekomendasi

tcpdump / Wireshark

Analisis RA dan DNS

ip -6 route

Deteksi gateway mencurigakan

VirusTotal, crt.sh, ipinfo.io

Verifikasi IP/domain

radvdump (Linux)

Lihat isi RA yang diterima sistem

OSSEC, Wazuh

HIDS untuk deteksi perilaku mencurigakan

📌 Studi Kasus Nyata: Grup APT TheWizards

Kelompok peretas asal Tiongkok bernama TheWizards menggunakan alat Spellbinder untuk menyebarkan malware melalui update palsu software seperti Sogou Pinyin dan Tencent QQ. Mereka:

Menggunakan IPv6 spoofing untuk mengubah gateway

Membajak DNS untuk mengganti server update aplikasi

Mengirim malware WizardNet yang dipasang sebagai backdoor modular

✍️ Kesimpulan

Serangan IPv6 spoofing dan Adversary-in-the-Middle (AitM) adalah kombinasi eksploitasi pada lapisan rendah (Layer 2–3) dan manipulasi aplikasi (Layer 7). Serangan ini sulit terdeteksi tanpa pemantauan mendalam terhadap jaringan lokal, terutama IPv6 yang sering diaktifkan namun tidak diamankan.

Untuk itu, organisasi perlu:

Menutup celah IPv6 yang tidak digunakan

Meningkatkan visibilitas aktivitas ICMPv6

Mengamankan jalur DNS dan update aplikasi

Pemahaman menyeluruh dan kesiapan lintas lapisan OSI adalah kunci utama menghadapi serangan semacam ini.

Last updated