IMSI Catcher

IMSI Catcher – Alat Pelacak Identitas Seluler

Apa Itu IMSI Catcher?

IMSI Catcher adalah perangkat mata-mata elektronik yang dirancang untuk menyamar sebagai menara seluler (base transceiver station/BTS) guna menangkap informasi identitas pengguna ponsel seperti IMSI (International Mobile Subscriber Identity), IMEI (International Mobile Equipment Identity), dan TMSI (Temporary Mobile Subscriber Identity). Alat ini biasa digunakan oleh lembaga penegak hukum, intelijen, atau aktor negara untuk pelacakan, intersepsi komunikasi, dan pengawasan lokasi target.

Bagaimana IMSI Catcher Bekerja?

Prinsip Umum

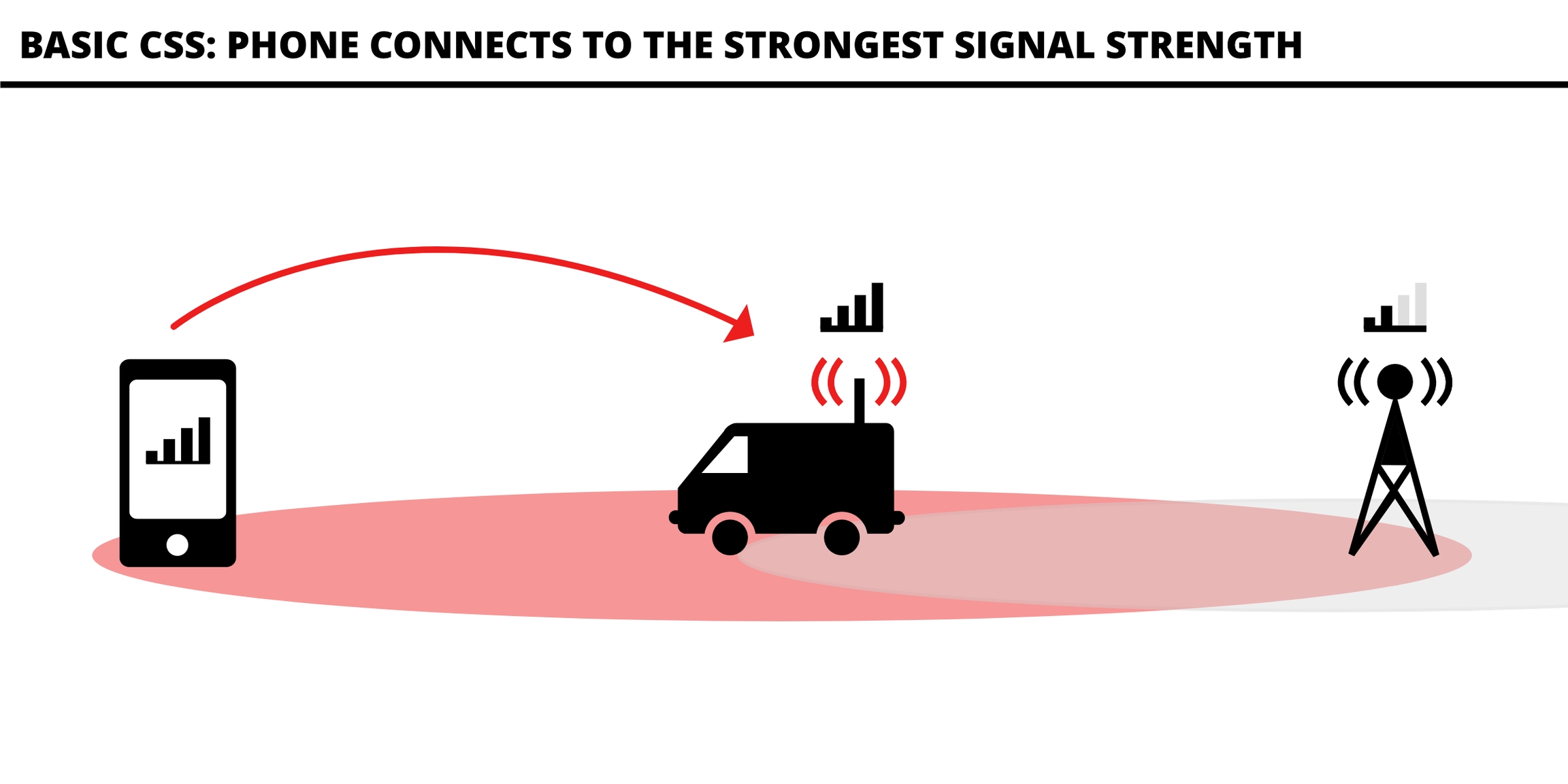

Penyamaran Sebagai BTS: IMSI Catcher bertindak sebagai BTS palsu.

Memikat Perangkat Korban: Ponsel korban secara otomatis menyambung ke BTS terkuat, yaitu IMSI Catcher.

Pengumpulan Identitas: Alat ini merekam IMSI, IMEI, TMSI dari perangkat yang tersambung.

Pengendalian Fitur: Beberapa IMSI Catcher bisa mengirim SMS diam-diam, menjatuhkan jaringan ke 2G, memblokir komunikasi, hingga menguras baterai.

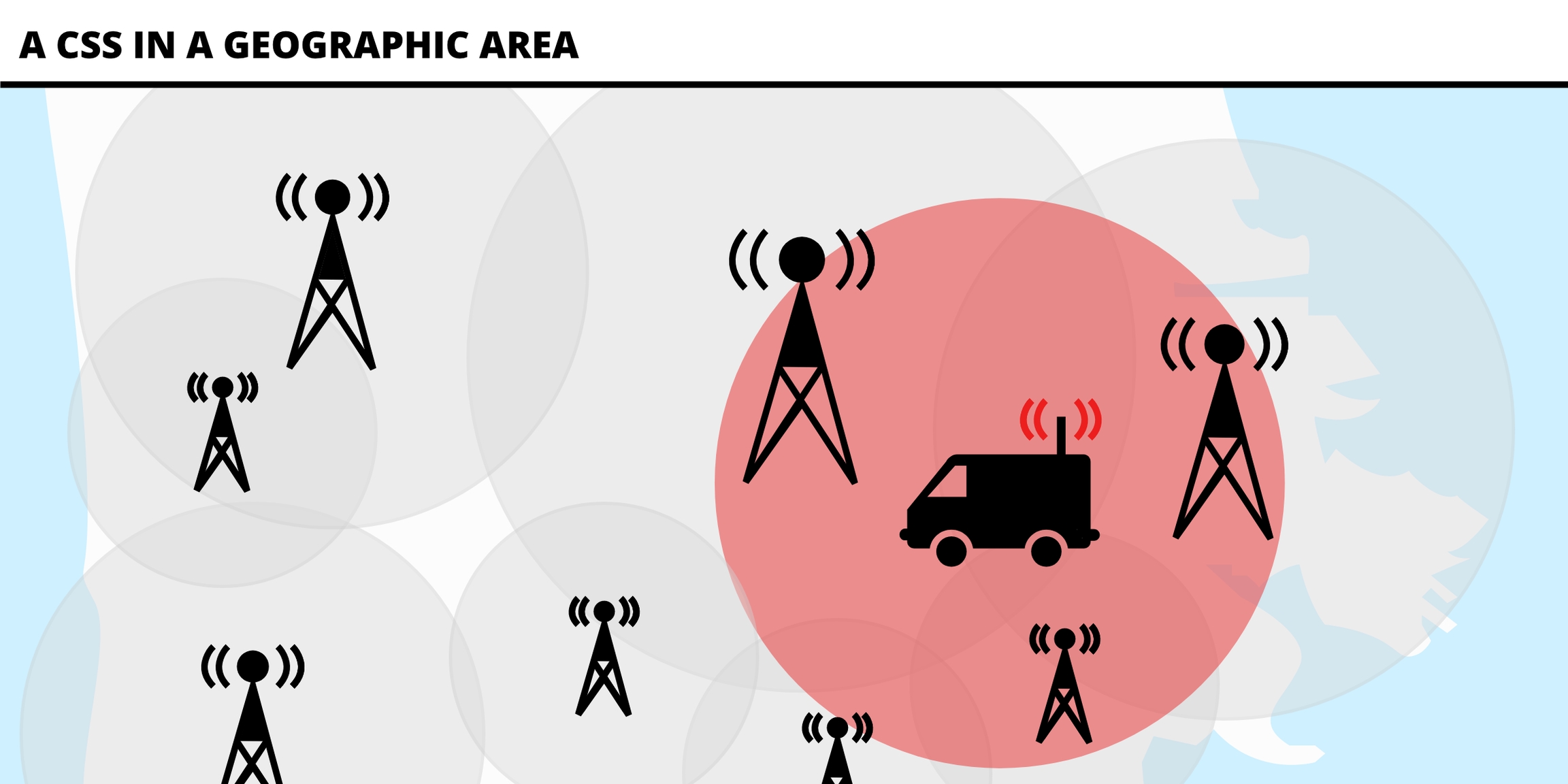

Pelacakan Lokasi: Dengan triangulasi atau alat homing, posisi target bisa dilacak hingga ke akurasi beberapa meter.

Ragam Serangan IMSI Catcher

Intersepsi Komunikasi (GSM): Dengan menurunkan enkripsi ke A5/0 (tanpa enkripsi) atau memanfaatkan kelemahan A5/1 dan A5/2.

Spoofing Autentikasi: Mengelabui jaringan dengan menggunakan IMSI curian.

Penurunan Layanan (Downgrade Attack): Menurunkan koneksi 4G ke 2G yang lebih mudah disusupi.

DoS (Denial of Service): Mengirim pesan EMM cause tertentu untuk mematikan konektivitas.

Smart Paging & Presence Testing: Mengecek kehadiran target di lokasi geografis tertentu melalui analisis RRC paging LTE.

Trilaterasi & GPS Langsung: Menggunakan RRC Connection Reconfiguration untuk meminta sinyal BTS terdekat atau langsung GPS dari perangkat.

Kapasitas Akses ke Jaringan

IMSI Catcher modern seperti ND-IM008 dan Piranha dapat mengakses semua generasi jaringan seluler:

Akses Jaringan dan Kerentanan:

2G / GSM

Sangat mudah dan utama

Tidak ada otentikasi BTS, IMSI dikirim plaintext

EDGE

Sama seperti 2G

Protokol serupa dengan GSM

3G / UMTS

Downgrade atau TMSI expired

IMSI dikirim ulang saat TMSI tidak valid

4G / LTE

Lewat teknik spoofing TAU, TAU Reject, dan trilaterasi

Proteksi IMSI lemah, mudah dijebak

LTE+ (TDD/FDD)

Didukung alat seperti ND-IM008

Ekstraksi identitas dan GPS melalui measurement reports

Contoh Perangkat

ND-IM008 (Apollo/NovoQuad):

Multi-mode catcher untuk 2G/3G/4G.

Radius pelacakan 1500 meter hingga akurasi 1-2 meter.

Dapat triangulasi, tidak mengganggu komunikasi pengguna.

Piranha (Rayzone Group):

Kirim SMS diam-diam ke target.

Jamming selektif, battery draining.

Bisa downgrade otomatis ke jaringan lebih lemah.

Dapat mendeteksi perubahan SIM, IMEI, atau perilaku mencurigakan lainnya.

Vendor IMSI Catcher

Berikut beberapa vendor alat IMSI Catcher:

Rayzone Group (Piranha, Device Homing)

Apollo Micro Systems / NovoQuad (ND-IM008)

Harris Corporation (StingRay, Kingfish)

Gamma Group

Rohde & Schwarz

Perbedaan IMSI Catcher vs Cellebrite vs Pegasus

Target

Lokasi, Identitas

Ponsel fisik yang ditangkap

Ponsel dari jarak jauh

Metode Serangan

Meniru BTS, tangkap IMSI

Akses langsung via kabel USB

Zero-click exploit via jaringan

Platform

GSM, UMTS, LTE

Semua OS (perlu fisik)

iOS & Android

Data yang Diakses

IMSI, lokasi, SMS, IMEI, TMSI

Semua isi perangkat

Kamera, mic, pesan terenkripsi

Ketergantungan Fisik

Tidak

Ya

Tidak

Vendor

Rayzone, Harris, Apollo

Cellebrite

NSO Group

Ancaman dan Implikasi

Privasi: IMSI Catcher bisa mengungkap lokasi dan identitas tanpa izin.

Aktivisme: Sering digunakan dalam pengawasan aksi massa dan pembungkaman kritik.

Pengawasan Massal: Digunakan secara diam-diam, sulit dideteksi publik.

Kesimpulan

IMSI Catcher adalah salah satu teknologi pengawasan paling invasif terhadap privasi, dengan kemampuan melacak, menurunkan keamanan, dan mengintersepsi komunikasi. Kemampuan perangkat ini semakin canggih dengan eksploitasi semua generasi jaringan (2G hingga LTE+), serta fitur-fitur kontrol terhadap perangkat target.

Referensi:

Dabrowski, A. et al. (2014). IMSI-Catch Me If You Can: IMSI-Catcher-Catchers. Link

Barkan, E. et al. (2006). Instant Ciphertext-Only Cryptanalysis of GSM Encrypted Communication. Technion.

Shaik, A. et al. (2017). Practical Attacks Against Privacy and Availability in 4G/LTE Mobile Communication Systems. arXiv.

Paget, K. (2010). Practical Cellphone Spying. Defcon 18.

Borgaonkar, R. et al. (2017). White-Stingray: Evaluating IMSI Catchers Detection Applications.

Yomna N. (2019). Gotta Catch 'Em All: Understanding How IMSI-Catchers Exploit Cell Networks. EFF.

EFF. (2015). Stingray Use and Legal Process. Link

Last updated