Laporan “Predator in the Wires” oleh Citizen Lab

Berikut penjelasan komprehensif dan ringkas tentang laporan “Predator in the Wires” oleh Citizen Lab (22 September 2023), terkait pengintaian spyware terhadap Ahmed Eltantawy, mantan anggota parlemen Mesir:

🧠 Ringkasan Utama

Predator in the Wires adalah laporan investigatif dari Citizen Lab yang mengungkap bagaimana Ahmed Eltantawy, tokoh oposisi Mesir yang mencalonkan diri sebagai presiden tahun 2024, disadap dan diserang secara digital menggunakan spyware Predator buatan Cytrox.

🔍 Temuan Kunci

📆 Periode Serangan

Mei–September 2023 (dan sebelumnya di 2021).

📱 Metode Serangan

Melalui tautan berbahaya di SMS & WhatsApp, serta injeksi jaringan saat mengakses situs tanpa HTTPS.

🔐 Eksploitasi Zero-Day iOS

CVE-2023-41991, 41992, dan 41993—dimanfaatkan untuk menyuntikkan Predator ke iPhone dengan iOS ≤ 16.6.1.

🕵️♂️ Pelaku

Dihubungkan secara tinggi kemungkinan ke pemerintah Mesir.

🌐 Infrastruktur Serangan

Menggunakan middlebox di antara Vodafone Egypt dan Telecom Egypt, dengan produk PacketLogic milik Sandvine.

🧪 Teknik Serangan

1. Network Injection

Saat Eltantawy mengakses situs tanpa HTTPS melalui koneksi Vodafone Egypt, perangkat jaringan (middlebox) menyisipkan redirect otomatis ke domain betly[.]me yang membawa malware Predator.

Serangan terjadi di tingkat jaringan, menunjukkan kontrol infrastruktur oleh pemerintah.

2. Eksploitasi Zero-Day iOS

Google TAG dan Citizen Lab menemukan rantai exploit (exploit chain) yang mem-bypass validasi dan menjalankan kode arbitrary.

Apple kemudian merilis patch darurat pada 21 September 2023.

3. Fingerprinting

Domain seperti

sec-flare[.]comdanverifyurl[.]medigunakan sebagai basis fingerprint untuk mengidentifikasi IP dan domain lain yang terlibat.

🧬 Atribusi: Sandvine PacketLogic

Sandvine PacketLogic, produk asal Kanada, digunakan untuk menyuntikkan HTTP 307 Redirect ke perangkat korban.

Teknik ini pernah digunakan di Turki (oleh Turk Telekom) untuk menyaring situs, menunjukkan pola penyalahgunaan alat yang serupa.

Investigasi membuktikan bahwa pola injeksi yang sama (307 redirect, window size, TCP RST) digunakan di Mesir dan Turki.

🧨 Targeting Lain:

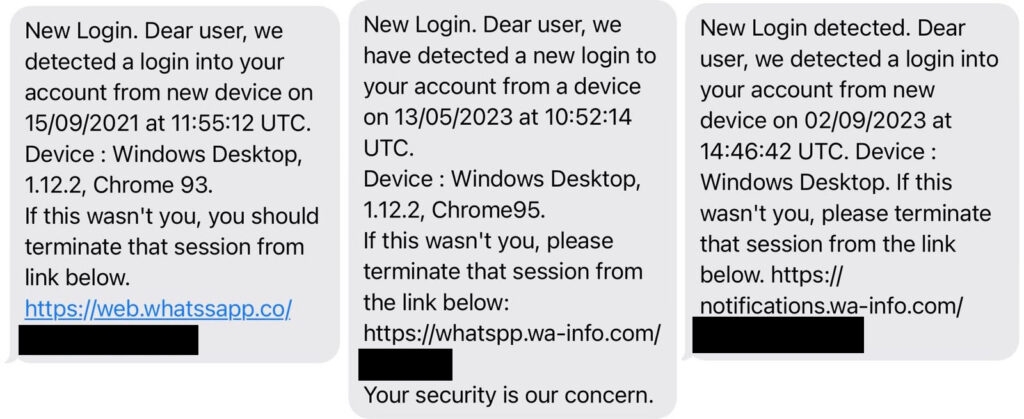

Pesan SMS dan WhatsApp palsu menyamar sebagai notifikasi resmi dari WhatsApp.

Menggunakan domain jebakan seperti

wa-info[.]com,whatssapp[.]co,cibeg[.]online.Seseorang yang mengaku dari FIDH (lembaga HAM) mengirim tautan jebakan ke WhatsApp Eltantawy.

🌍 Konsekuensi Politik

Eltantawy diserang setelah mengumumkan pencalonannya sebagai presiden.

Keluarga dan pendukungnya juga mengalami penangkapan dan pelecehan.

➡️ Artinya: spyware digunakan untuk menghambat partisipasi politik dan membungkam oposisi, melanggar hak atas privasi dan kebebasan berekspresi.

🔐 Rekomendasi & Mitigasi

Segera perbarui perangkat Apple:

Versi patch: macOS Ventura 13.6, iOS 16.7, iOS 17.0.1, dsb.

Aktifkan Lockdown Mode (iOS) — terbukti efektif menghadang serangan ini.

Gunakan koneksi HTTPS — karena serangan disisipkan pada koneksi HTTP tidak terenkripsi.

📢 Seruan Kepada Pemerintah Kanada

Laporan menyoroti kegagalan Kanada dalam mengontrol ekspor teknologi spyware dual-use seperti produk Sandvine.

Citizen Lab menyerukan perlunya sanksi, transparansi, dan regulasi ekspor teknologi yang berpotensi melanggar HAM.

🧾 Kesimpulan

Kasus ini memperkuat bukti bahwa Predator digunakan secara global untuk tujuan represif.

Penggunaan spyware oleh pemerintah Mesir terhadap calon presiden oposisi mencerminkan penyalahgunaan kekuasaan dan teknologi.

Citizen Lab menyerukan tanggung jawab produsen teknologi, transparansi ekspor, dan perlindungan terhadap aktivis serta oposisi politik di seluruh dunia.

Sumber:

“Predator in the Wires: Ahmed Eltantawy Targeted with Predator Spyware” https://citizenlab.ca/2023/09/predator-in-the-wires/

Last updated